彭博社电信专栏作家塔拉·拉夏贝尔(Tara Lachapelle)撰文分析殖民管道被黑客攻击事件的教训,指出大公司和政府都需要提高对于网络安全的警惕,用一个更严格的框架防止事件重演。

石油管道、银行、互联网网络、医院、制造厂、水处理系统……我们不必想象黑客只要瘫痪美国经济大引擎中的一个齿轮,能造成多大的破坏——我们本周在加油站就看到了这种情况。

通常情况下,造成瘫痪,只需要一个漠不关心的工人点击一个受污染的电子邮件链接,或者一个IT部门对计算机系统清洁的一时懒惰。虽然我们不知道到底是什么导致了殖民管道公司(Colonial Pipeline)的勒索软件攻击,但它提醒我们,每个数字连接的公司都有漏洞,而美国的关键基础设施是最有价值的目标。

对于一个在整个美国海湾和东海岸输送燃料的企业来说,很容易明白网络安全是值得关注的事项。管理人员必须定期操心维修,以防止漏油、工伤事故、自然灾害以及疫情。所有风险都列在公开上市的管道运营商的年度文件中。但现在为网络安全投入资源可以为你以后省下很多不必要的开支。

只要问问管道殖民公司就知道了。

据彭博新闻社报道,该公司上周五悄悄向东欧黑客支付了近500万美元无法追踪的加密货币,以重新获得其系统的控制权,与输油管道关闭造成的破坏成本相比,这一数额本身可能微不足道。

顺便说一句,使用加密货币作为赎金,只会增强批评加密货币的人的信心,如伯克希尔·哈撒韦公司副主席查理·芒格,他最近说他不 “欢迎一种对绑架者和勒索者如此有用的货币。”

此前美联社报道称,2018年对管道殖民公司的外部审计,发现其数据管理做法存在 “明显的缺陷”。恰好该公司两个月前正在寻找一个新的网络安全经理。

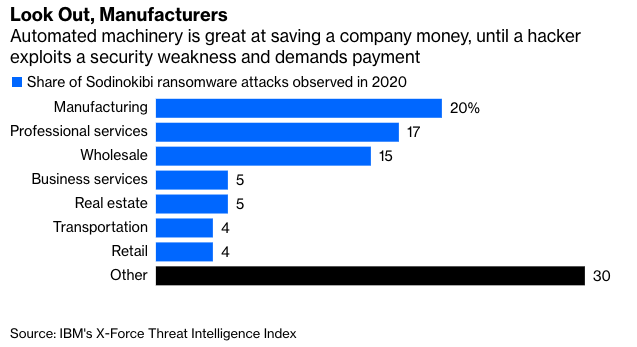

忽视其网络安全的并不只有殖民管道公司。达拉斯风险咨询公司CAP集团的负责人布莱恩·沃克(Brian Walker)告诉彭博新闻社,小型能源公司仅将其收入的0.25%用于安全,大型科技公司和银行的花费约为1.5%,而这是对于其大得多的资金量而言的。

各地的首席执行官应将此作为一个警钟;近年来,大型股票回购计划表明,公司产生了如此多的额外现金,它们不知道还能怎么花。股东们更不愿意看到花钱恢复一个本可以用低得多的成本和更好的警惕性预防的漏洞。

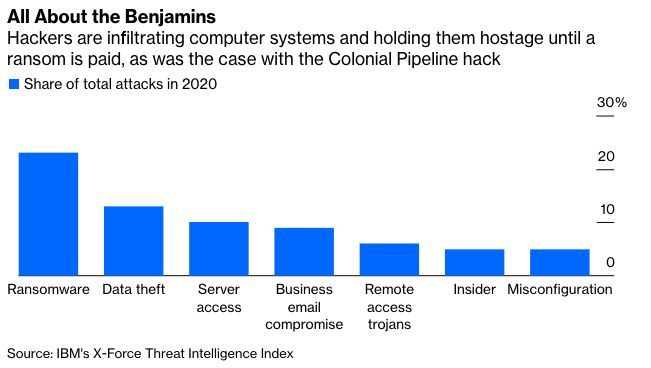

根据IBM的报告,去年每起数据泄露事件平均给公司带来386万美元的损失,但对于没有高级安全网络措施的实体来说,损失甚至更大,达到了603万美元。殖民管道公司的500万美元赎金听起来很多,但是——请捂住你的耳朵,黑客们——不难想象,当涉及到已知每年产生数十亿美元的利润的国家重要和社会必要的基础设施时,赎金的要求会高得多。

然而,“高级安全 ”并不是引进好莱坞式的视网膜扫描器的图像,来打开充满昂贵高科技设备的秘密房间。在现实中,保护计算机系统免受威胁的前线的要求基本得多:教育你的员工在点击和分享时不要如此轻率。

Verizon的索瓦米纳拉扬说:“詹姆斯·邦德的装备在整个安全计划中占比是非常小的。”

现在最大的漏洞入口是网络钓鱼——用声称来自合法来源的电子邮件从毫无戒心的用户那里窃取信息——和社会工程。后者的一个例子是,打电话的人假装是国内税务局的人,要求你确认你的社会安全号码,以便她/他们建立你的档案。或者来电者自称是你的雇主,想确认你的登录凭证。有时骗局很明显,但其他时候黑客听起来可能很有说服力。

远程工作也带来了新的风险。今年2月,黑客利用佛罗里达州奥尔德斯玛水处理设施使用过时计算机系统和重复密码的远程访问软件,试图用危险的高浓度氢氧化钠毒害水源。幸好一名警觉的工人迅速进行了干预。

殖民管道攻击事件自然而然产生的问题是:政府是否需要在私营部门所拥有的关键基础设施的网络安全监督方面,发挥更直接的作用。在美国这种分裂的政治环境中,这将是一场激烈的辩论,而大企业的立场也很明显。

美国商务部下属的美国国家标准和技术研究所,确实提供了一个网络安全框架。除其他事项外,该框架强调劳动力培训。一些公司甚至会开发自己的内部网络钓鱼模拟来测试员工。根据威视通讯的2021年数据泄露调查报告,网络钓鱼模拟的点击率已降至3%,但 “排名末端的公司们点击率大得多”。

索瓦米纳拉扬说,其他的好习惯包括备份数据,确保网络数据包的更新,审计日志和应用程序 “白名单”,以便用户只能访问管理员批准的程序。

2001年9月11日的恐怖袭击使各组织重新思考安全问题。疫情迫使人们制定更严格的健康和卫生守则。在对待殖民地管道黑客事件中,以任何不同于以上的方式思考网络安全问题都将是一个错误。